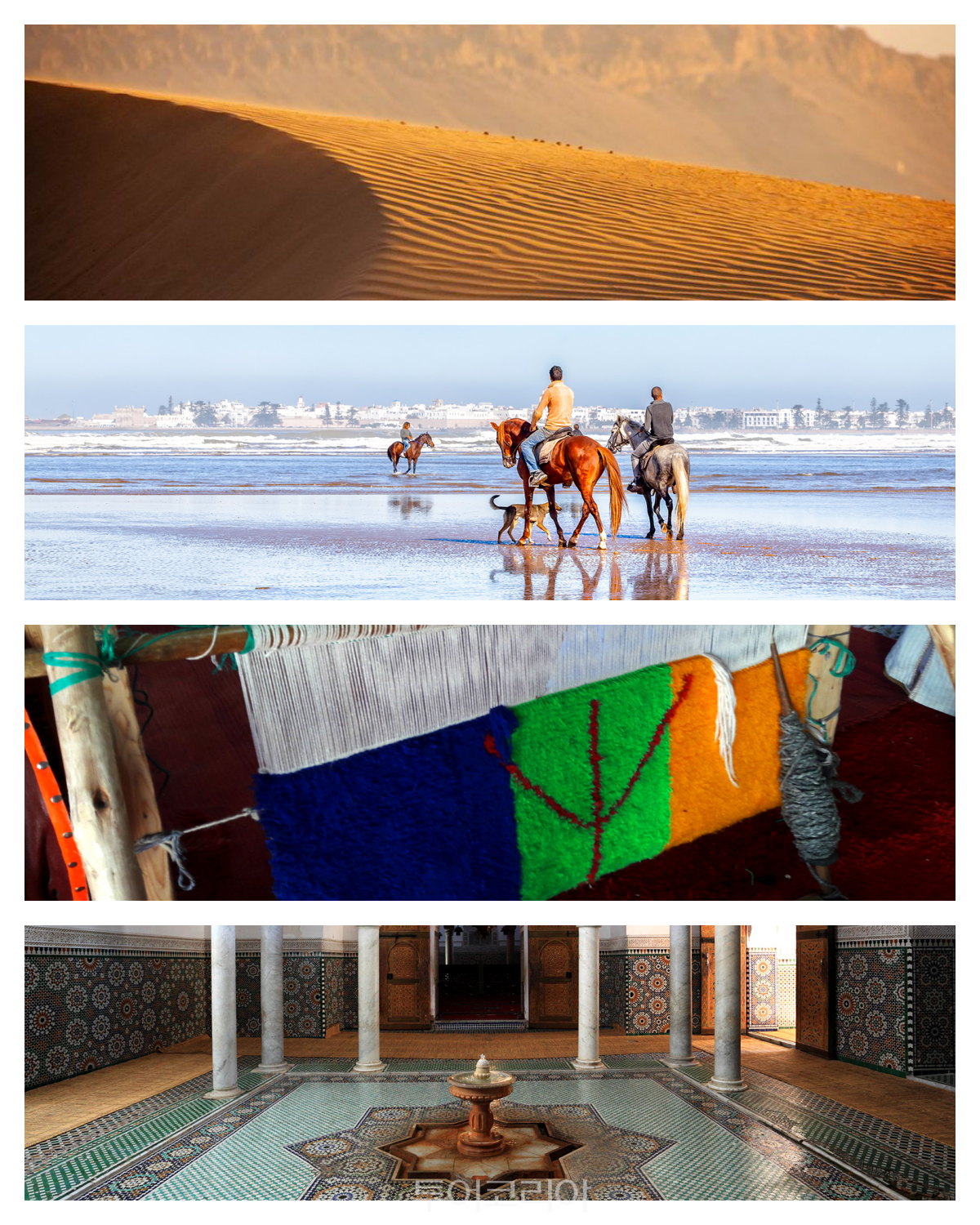

투어코리아

역대 최고 관광 성과 찍은 '모로코'… 2026년 대대적 관광 프로모션 예고

더팩트

[더팩트|우지수 기자] 쿠팡 전직 직원에 의한 개인정보 침해사고 조사 결과 이용자들의 배송지 목록이 1억4000만회 이상 무단 조회된 것으로 드러났다. 성명과 이메일 등 3300만건 이상의 정보 유출뿐 아니라 공동현관 비밀번호와 주문 상품 목록까지 노출됐다.

10일 과학기술정보통신부는 쿠팡 침해사고에 대한 민관합동조사단의 조사 결과를 발표했다. 조사단에 따르면 이번 사고는 쿠팡에서 이용자 인증 시스템 설계와 개발을 담당했던 전직 소프트웨어(SW) 개발자가 주도했다.

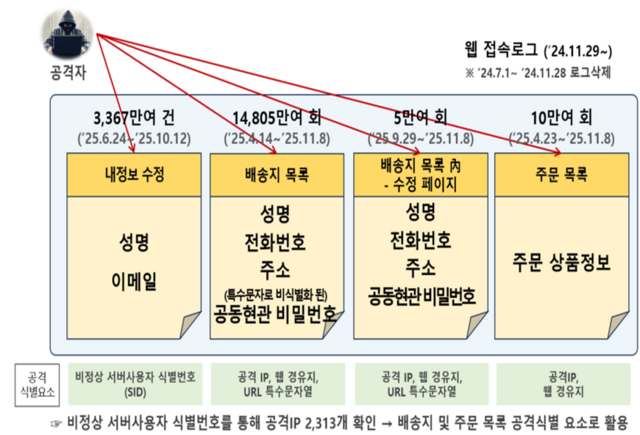

공격자는 재직 당시 관리하던 시스템의 서명키를 탈취한 후 이를 활용해 '전자 출입증'을 위·변조하여 쿠팡 인증 체계를 무력화했다. 쿠팡의 관문 서버는 정상 발급 여부를 검증하는 절차가 없어 공격자가 로그인 없이 무단 접속하는 것을 허용했다.

조사단이 확인한 유출 규모는 당초 쿠팡의 신고 내용을 상회했다. 내정보 수정 페이지를 통해 성명과 이메일이 포함된 이용자 정보 약 3367만건이 유출됐으며 배송지 목록 페이지는 1억4800만회 이상 조회됐다. 특히 배송지 목록에는 가족과 친구 등 제3자의 정보가 다수 포함된 것으로 확인됐다. 또한 공동현관 비밀번호가 담긴 수정 페이지는 5만회, 이용자의 최근 주문 상품 목록이 포함된 주문 목록 페이지는 10만회 조회되며 상세한 개인 정보가 노출됐다.

공격자는 퇴사 후 재직 당시 인지한 시스템 및 키 관리체계의 취약점을 본격적으로 악용했다. 2313개 인터넷 프로토콜(IP)과 자동화 도구를 동원해 대규모 정보를 빼돌렸다. 유출한 정보를 해외 소재 클라우드 서버로 전송 계획을 짠 사실도 포렌식 결과 확인됐다. 쿠팡은 서명키를 개발자 노트북에 저장해 운영해왔으며 담당자 퇴사 후 이를 갱신하지 않아 공격자에게 길을 열어줬다.

정보보호 관리체계 전반의 부실도 확인됐다. 쿠팡은 비정상 접속 행위를 적시에 탐지하지 못했을 뿐만 아니라 개발과 운영을 분리하지 않고 개발자에게 실제 운영 중인 '키 관리 시스템' 접근 권한을 부여하는 등 ISMS-P 기준도 충실히 이행하지 않았다. 접속기록(로그) 또한 일관된 기준 없이 관리해 피해 규모 산정에 어려움을 자초했다.

사후 대응 과정에서의 법 위반 사항도 엄중한 것으로 나타났다. 쿠팡은 사고 인지 후 24시간 이내에 신고해야 하는 규정을 어기고 이틀이 지나서야 한국인터넷진흥원(KISA)에 신고해 과태료 부과 대상이 됐다. 더욱이 정부의 자료 보전 명령에도 불구하고 자동 로그 저장 정책을 조정하지 않아 약 5개월 분량의 웹 접속 기록과 일부 애플리케이션 로그를 삭제해 조사를 제한했다.

과기정통부는 자료 보전 명령 위반과 관련해 수사기관에 수사를 의뢰하는 한편 쿠팡에 재발 방지 대책 이행계획을 이달 중 제출하도록 했다. 과기정통부 관계자는 "오는 7월까지 이행 여부를 철저히 점검하고 보완이 필요한 사항에 대해 시정조치를 명령할 계획"이라고 말했다. 개인정보 유출 세부 규모는 향후 개인정보보호위원회에서 최종 확정해 발표할 예정이다.

index@tf.co.kr

관심 없음

{카테고리}에 관심 없음